Merhaba arkadaşlar bu makalemde dışarıdan içeriye yaptığınız servis natlarında palo alto’da Vulnerability Protection olarak bilinen İPS’in nasıl yapıldığını ve özelleştirmelerini anlatayacağım

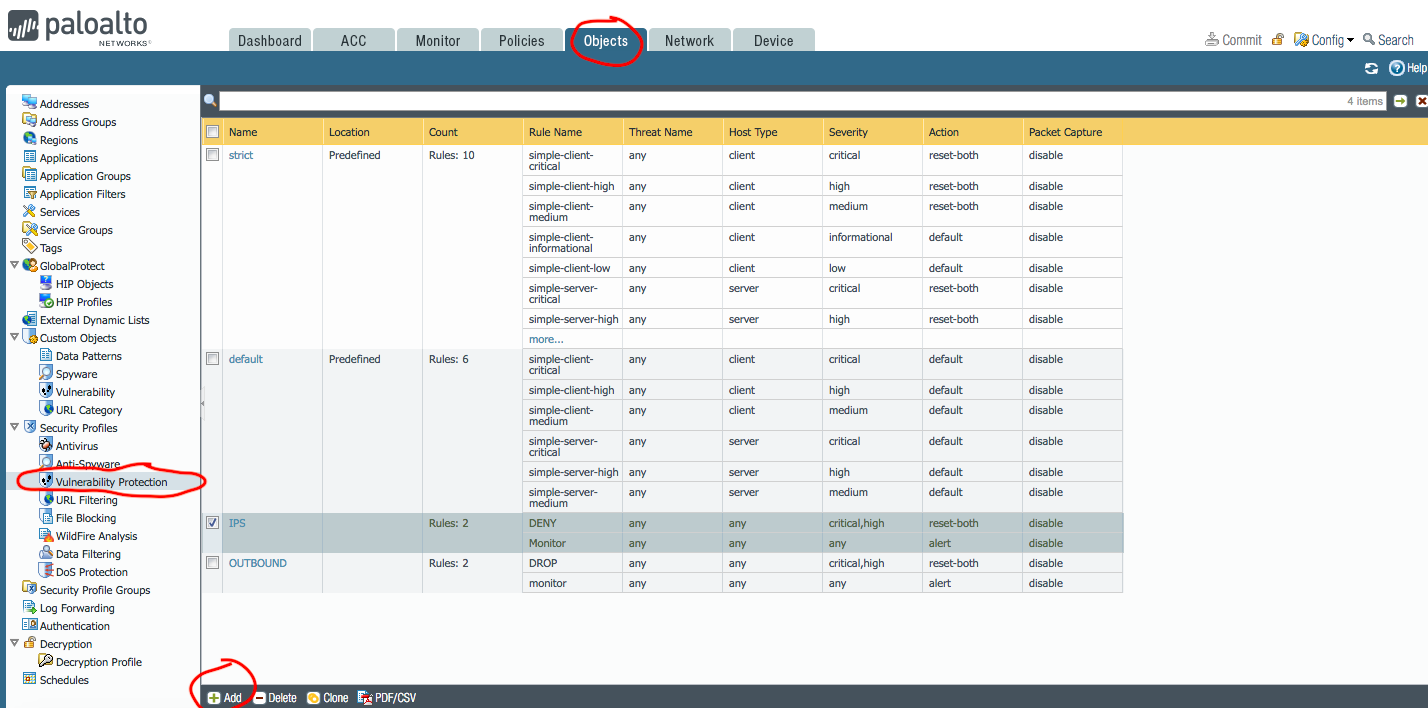

Öncelikle aşağıdaki gibi OBJECTS – Vulnerability Protection menüsüne gelelim

Ve aşağıda add diyerek başlayalım ,

- OBJECTS- VULNERABİLİTY menülerine gelip ADD diyerek yeni bir Profile oluşturalım

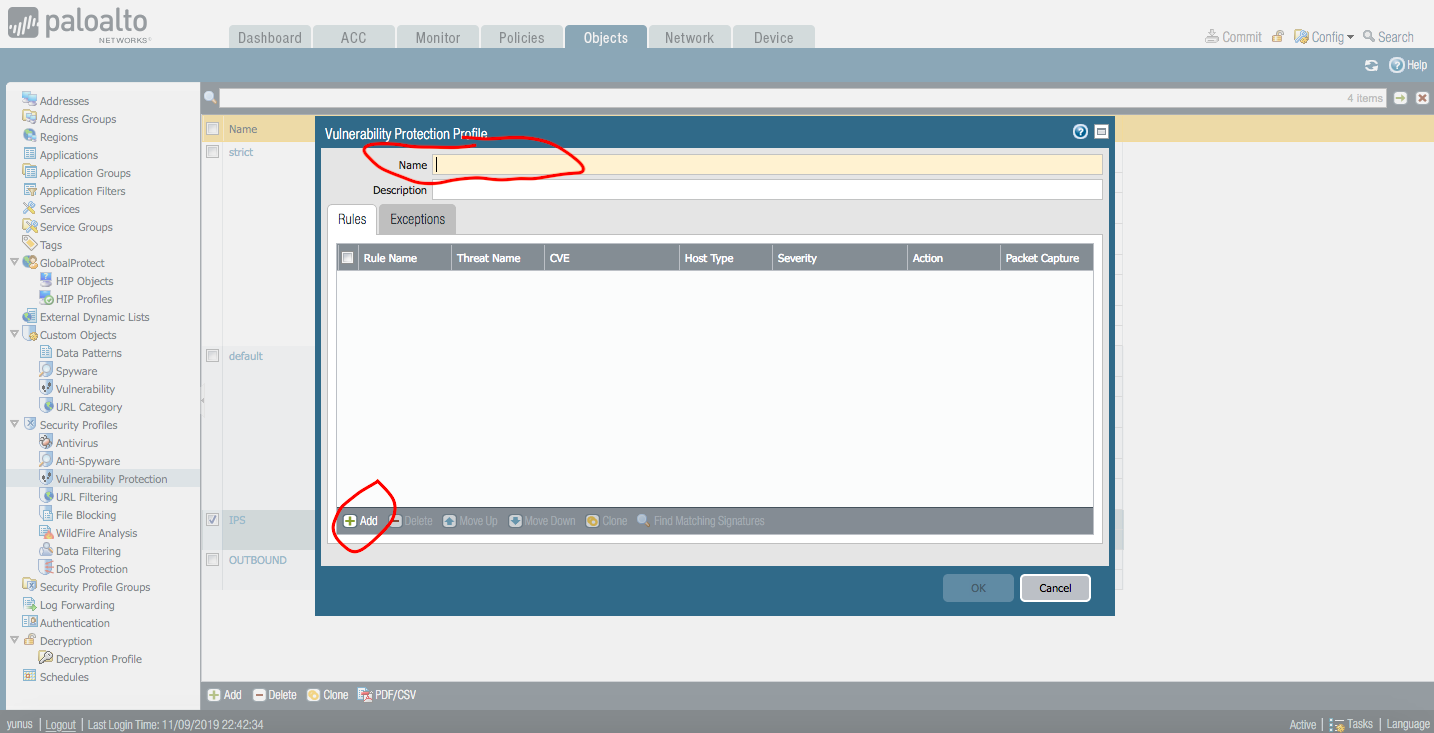

Aşağıda Profile name yazıp ADD diyelim

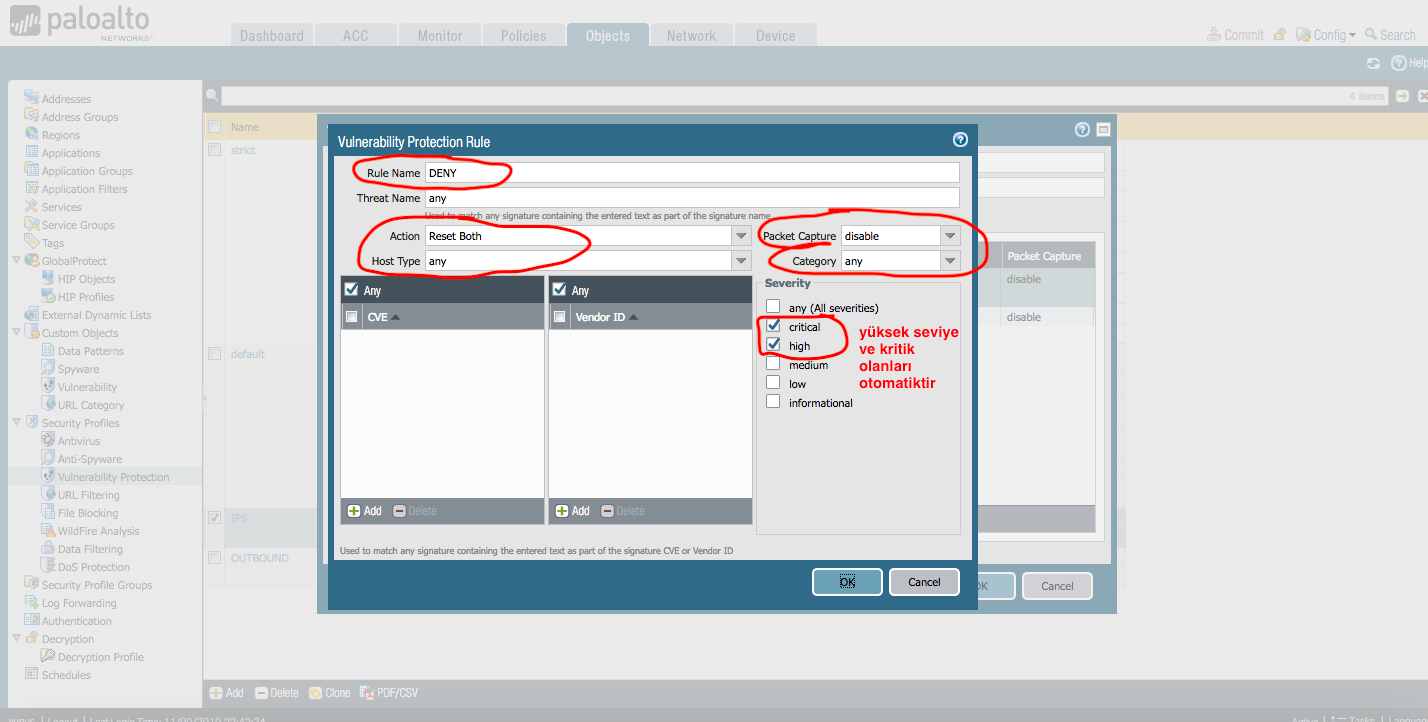

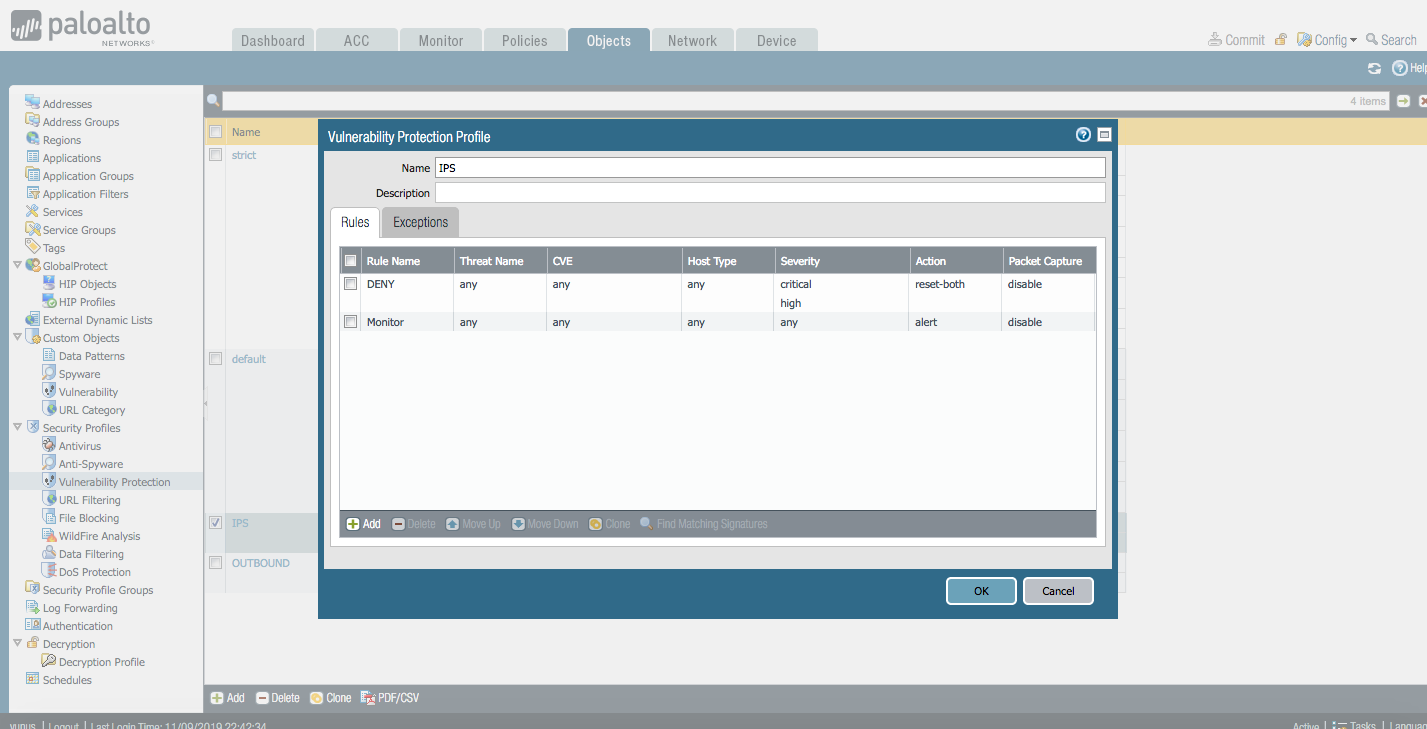

evet aşağıda ekranda DENY olarak bir kuralımız var yani yaşarından hertürlü saldırılara ataklara ve zafiyet oluşturabilecek kriterlere uygun bir profile

bunun içerisinde

- ACTİON- Reset Both olacak (gelen zafiyetleri drop edip düşürecektir,)

- HOST TYPE – any olacak

- PACKET CAPTURE- disable olacak (gelen bütün paketleri capture eder ve gereksiz disk alanlarını doldurur gerek yok buna zaten loğları tutuyor, log lar ile aynı işlemi yapmaz)

- SEVERİTY- Critical ve high (güvenlik seviyelerini belirler, dışardan gelen atakları zafiyetleri palo alto database üzerinden kontrol eder ve kritik, yüksek derecesine göre engeller bu otomatiktir cihaz kendisi öğretip uygular) tabi isterseniz bunu özelleştirebilirsiniz,

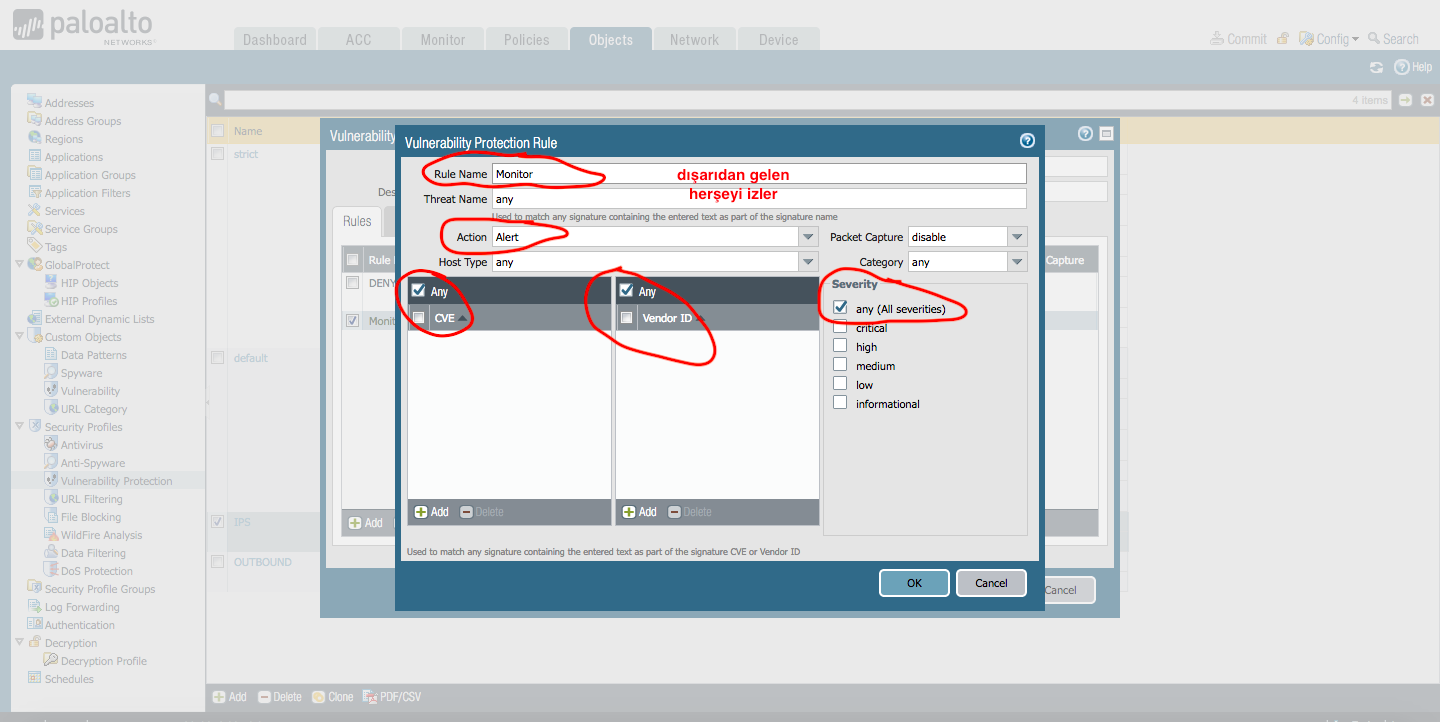

Aşağıdaki işlem ;

Dışarıdan gelen ve palo alto üzerinden geçen bütün herşeyi monitör edip loğlar (sadece monitör eder paketleri engellemez hiçbir şekilde )

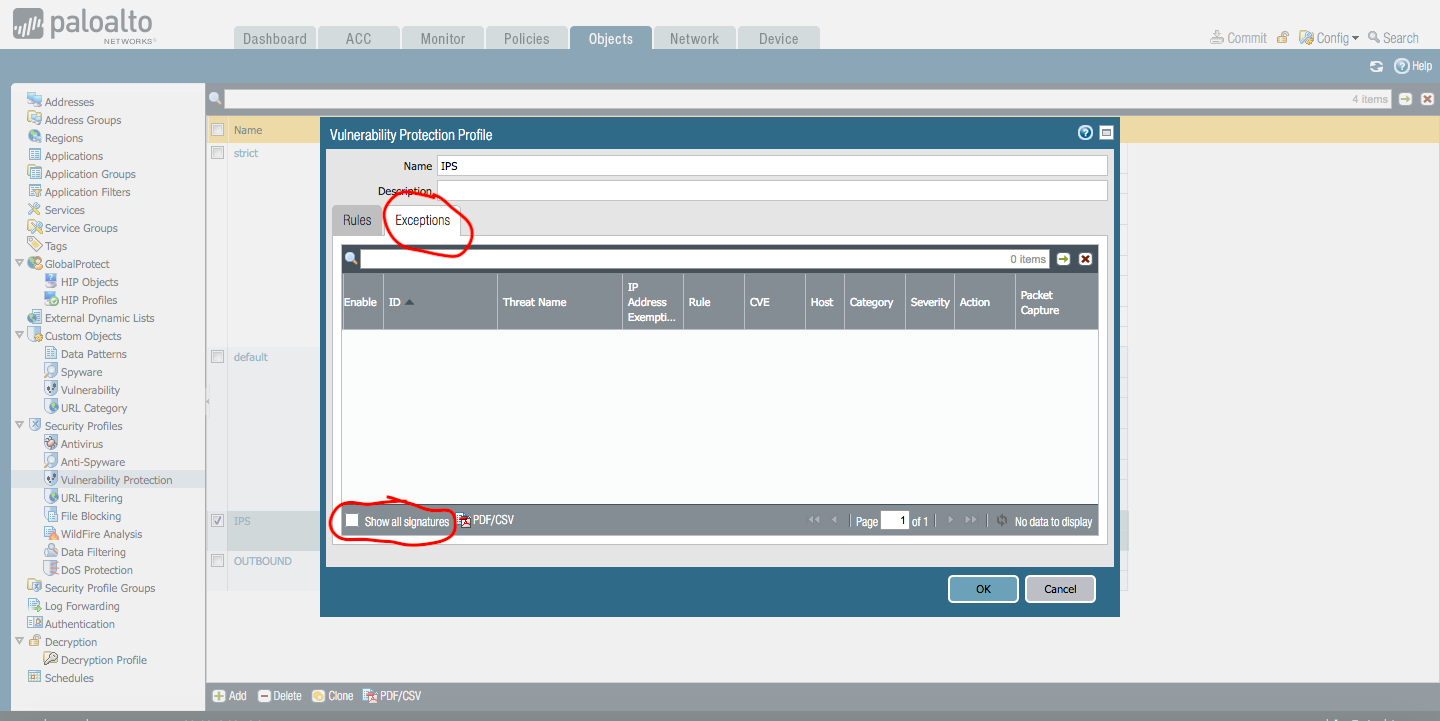

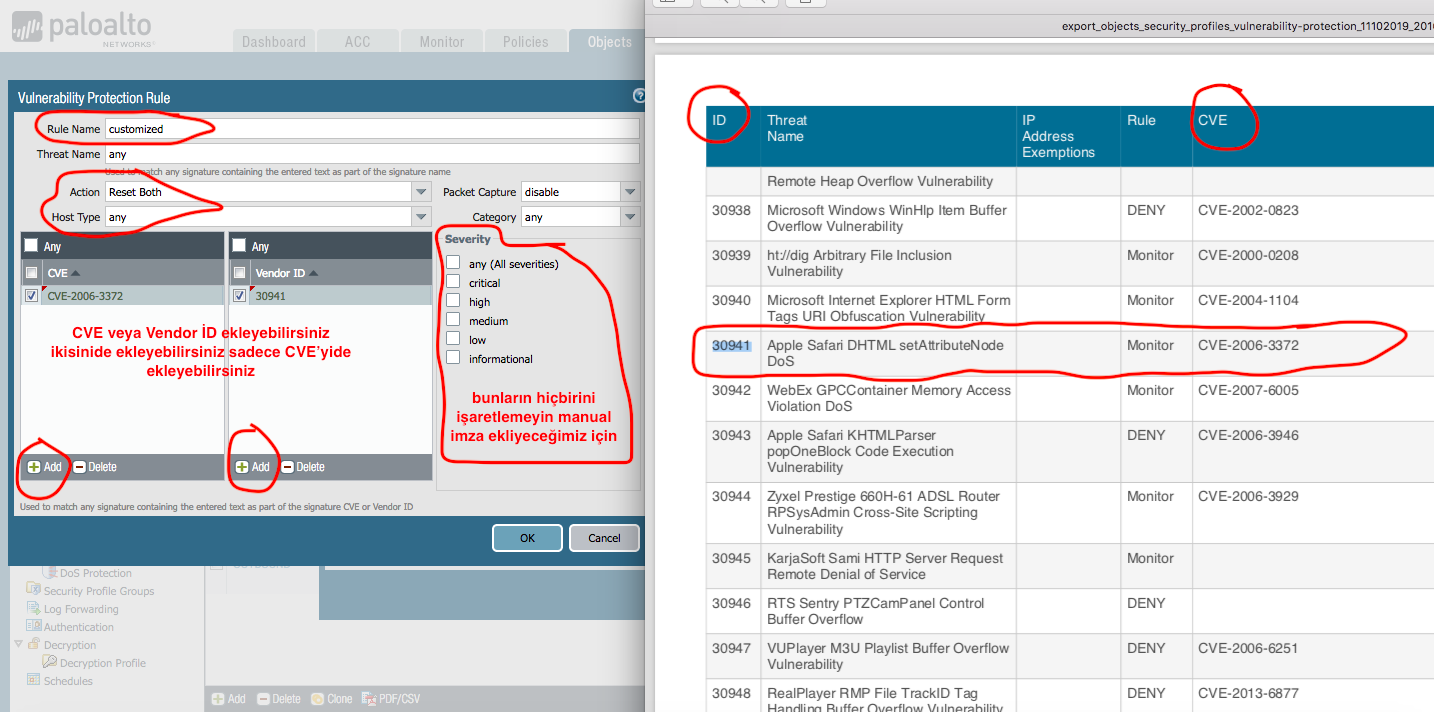

evet ips profilini oluşturduk ve gerekli işlemleri yaptık aşağıdaki gibi şimdi Excentions tan özelleştirme yapacağız

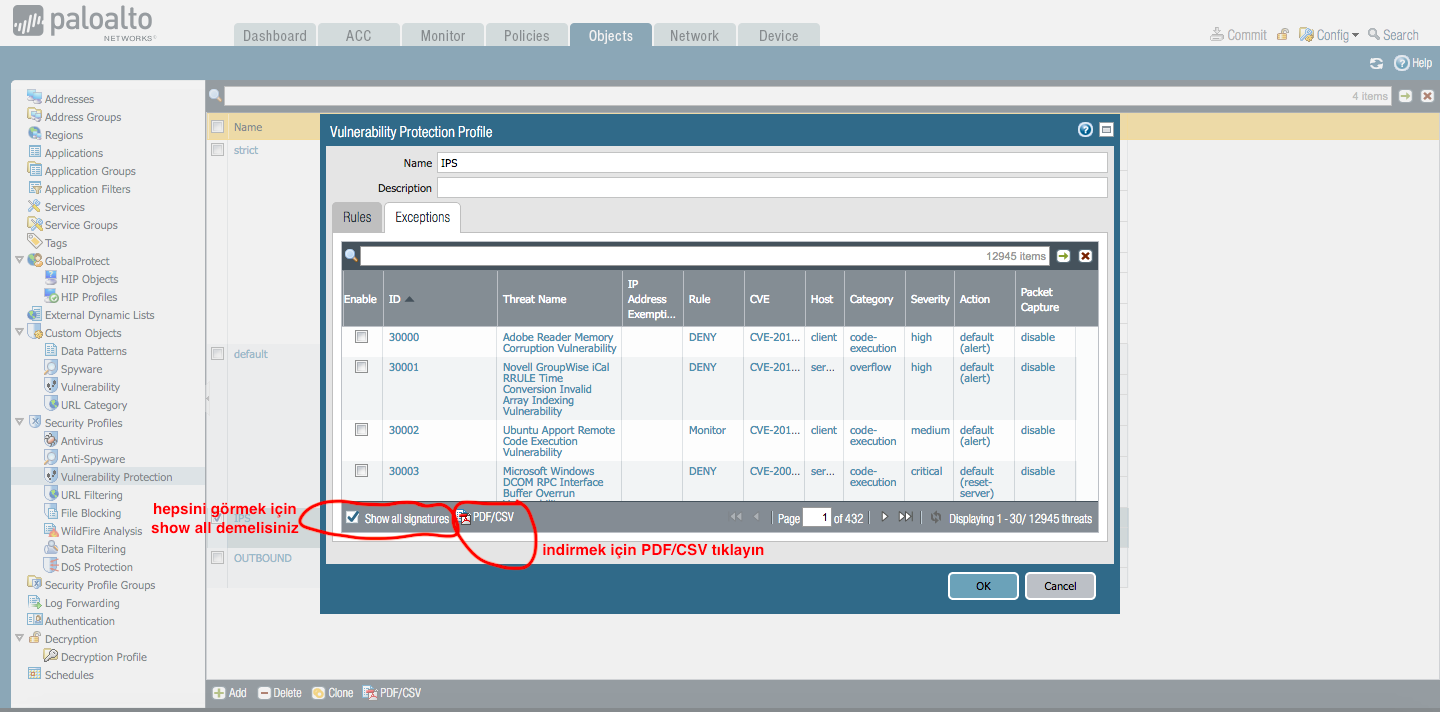

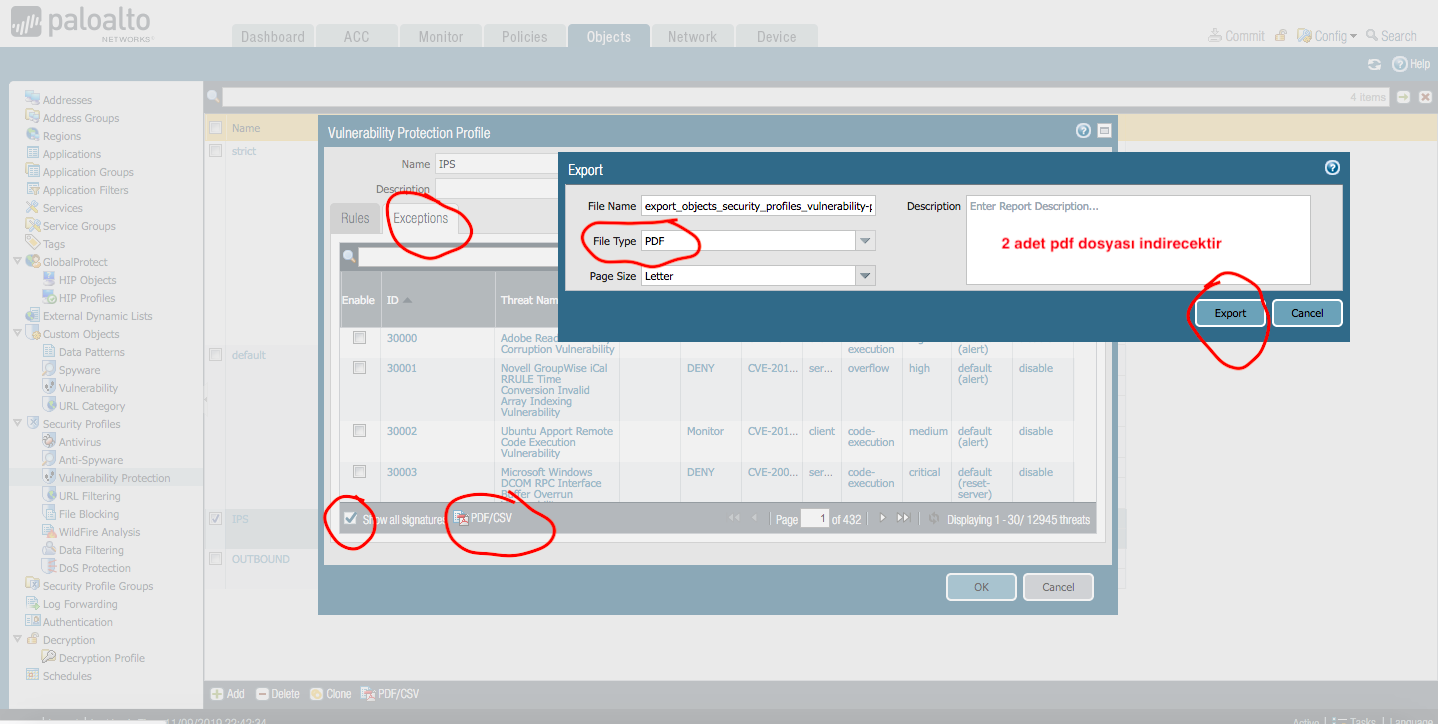

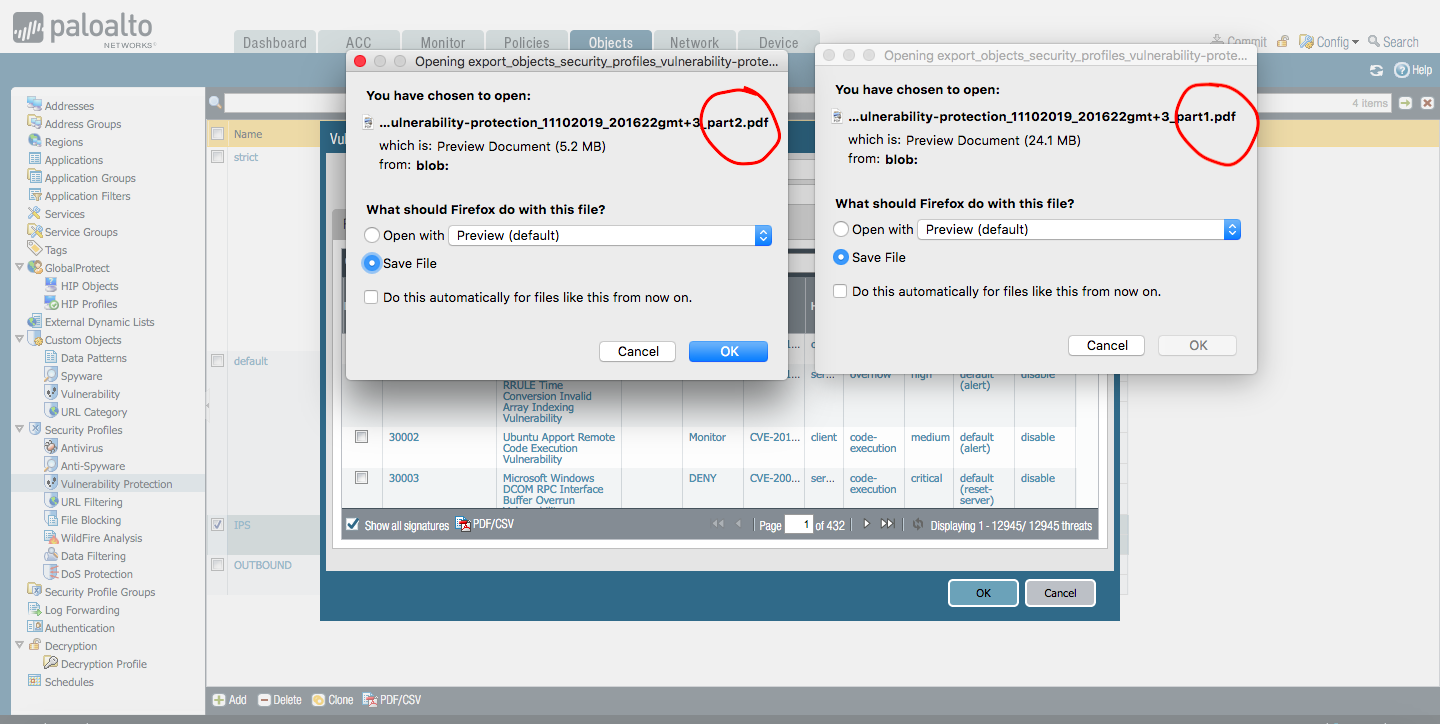

öncelikle aşağıdaki gibi database üzerindeki bütün signatures leri görmemiz ve onları indirmemiz gerekiyor pdf olarak cihaz üzerinden (pdf dosyasını export edip bilgisayara indirin aşağıyı takip edelim,)

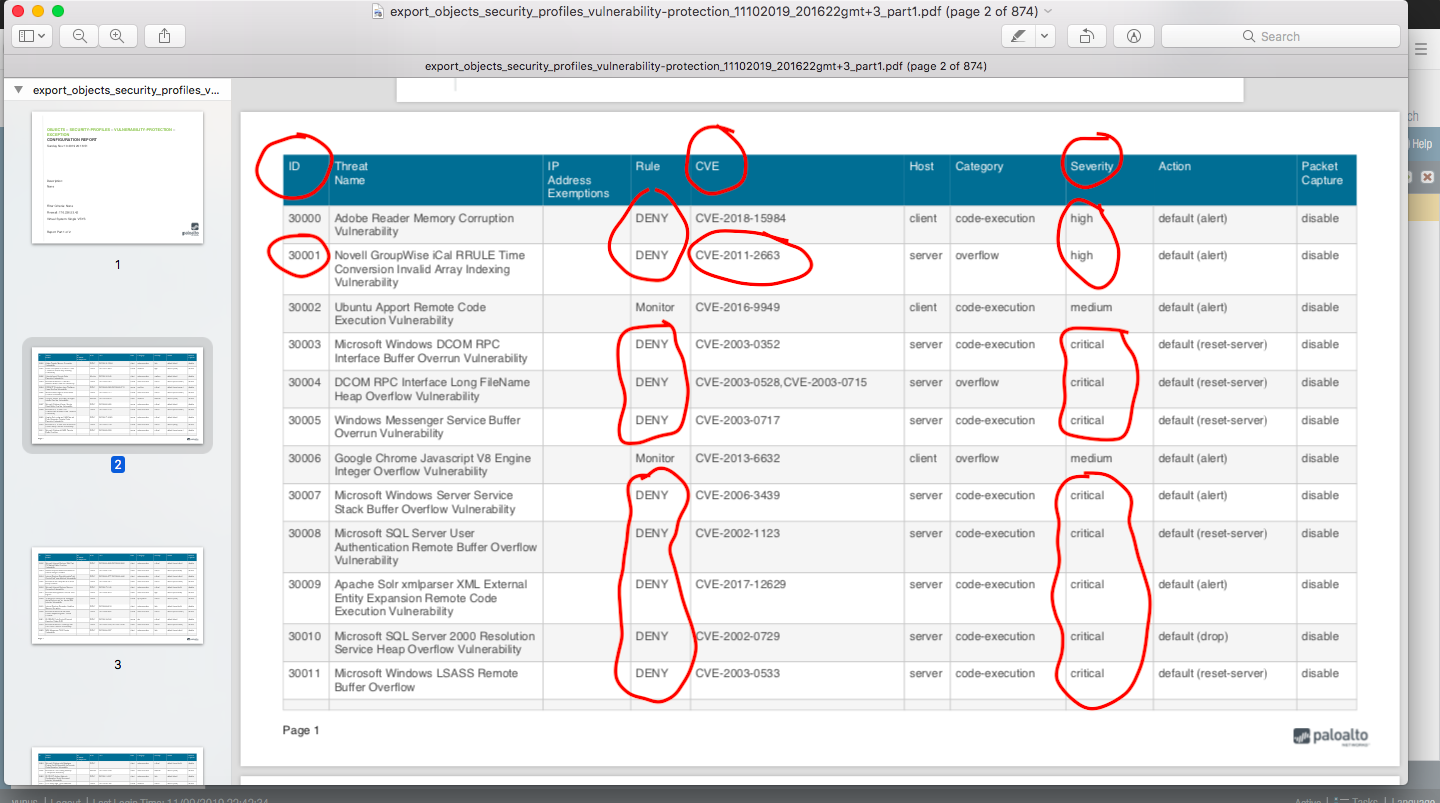

evet arkadaşlar aşağıdaki ekrandada gördüğünüz gibi cihaz risk değerlendirmesini kendisi yapar size bir şey bırakmaz otonomdur ama makinalarda insanlar gibi hata yapabilir bunun için ips imzalarını incelemenizde fayda var (monitör) kısımlarını incelemeniz yeterli

aşağıda özelleştirdik palo altonun riskli görmediği engellemediği ve bizim için zafiyet oluşturan imzaları manual ekleyebilirsiniz ama pdf listesinden veya https://cve.mitre.org adresinden güncel olarak yayınlanan imzaları CVE numarasına göre ekleyebilirsiniz dostlar

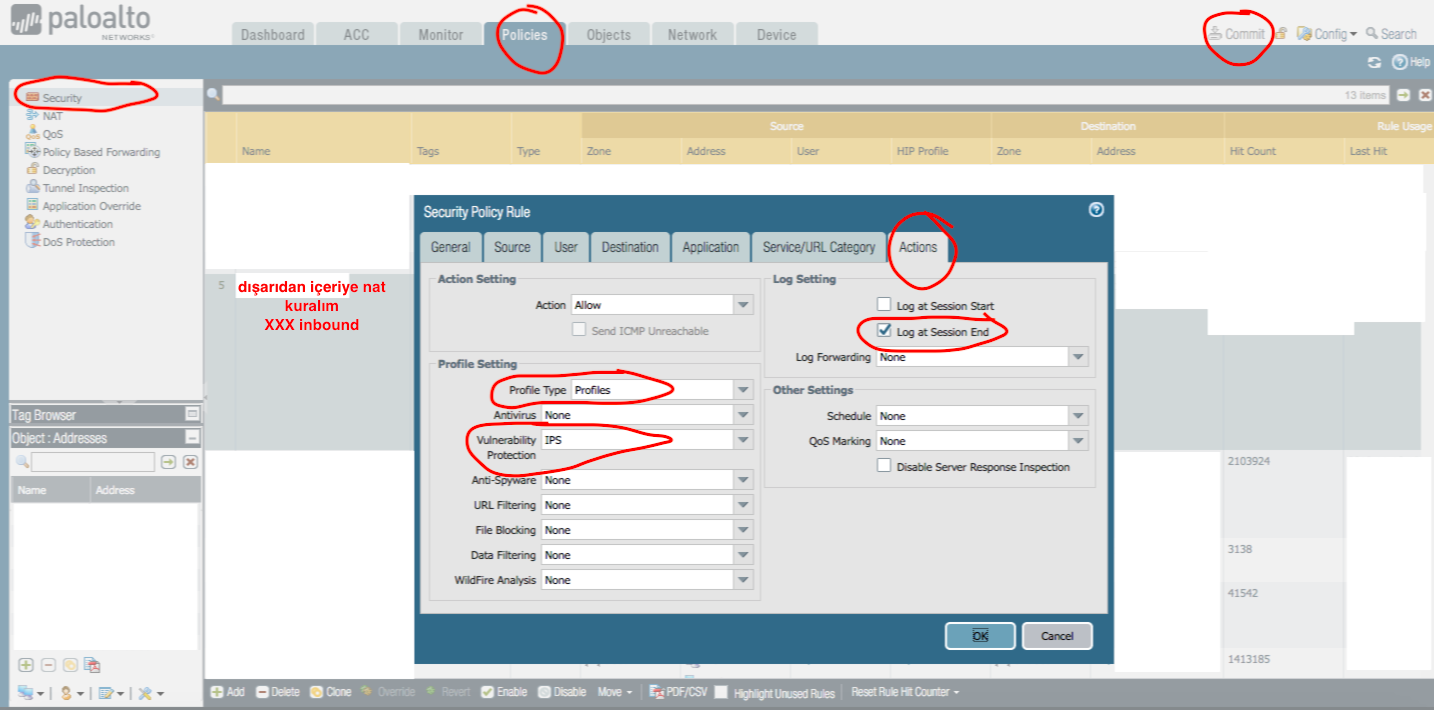

şimdi sıra geldi dışarıdan içeriye yazdığımız nat kurallarına

security policy kurallarına ips profile eklemeye

bu arada ips sadece natlarda değil içeriden dışarıya giden internet kurallarında’da yazabilirsiniz ataklar sadece dışarıdan içeriye olmuyor içeriden dışarıya giderkende olur

- Nat policy kuralımıza ekleme (security policy rule)

Şimdi aşağıdaki bütün dışarıdan içeriye gelen nat kurallarımıza ekliyoruz hepsine

Ayrıca bu ips profile’ını içeriden dışarıya çıkan internet kullanıcılarına veya server kurallarınada ekleyebilirsiniz yada içerideki kullanıcılar için ayrı bir profile oluşturup tamamen özelleştirebilirsiniz ,

- Aşağıda nat security policy sine gelip

ACTİONS- Profile setting ten

VULNERABİLİTY PROTECTİON- IPS (yada sizin farklı isimde kaydettiğiniz profile ekleyin var ok diyip COMMİT yapın

evet ips profile yazdık ve uyguladık ips tarafı bitti şimdi log’ları kontrol edebiliriz,

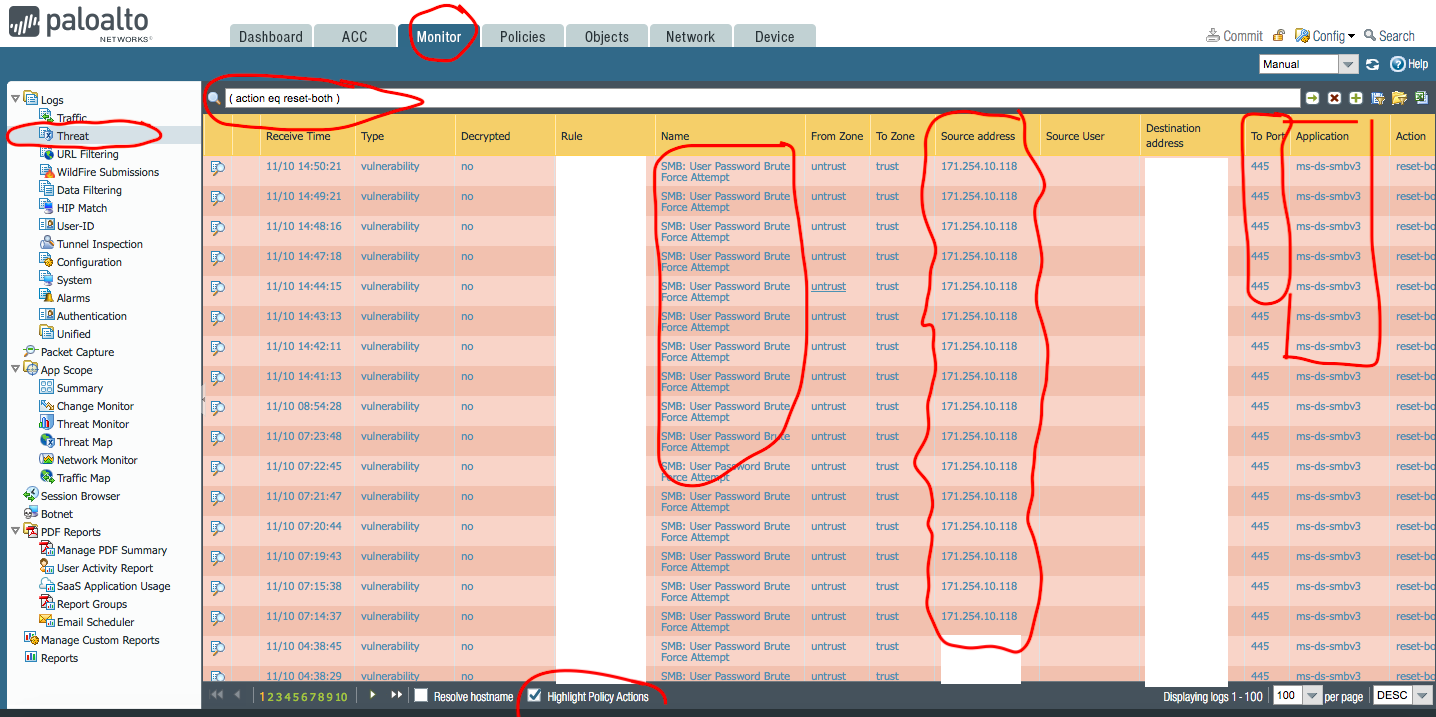

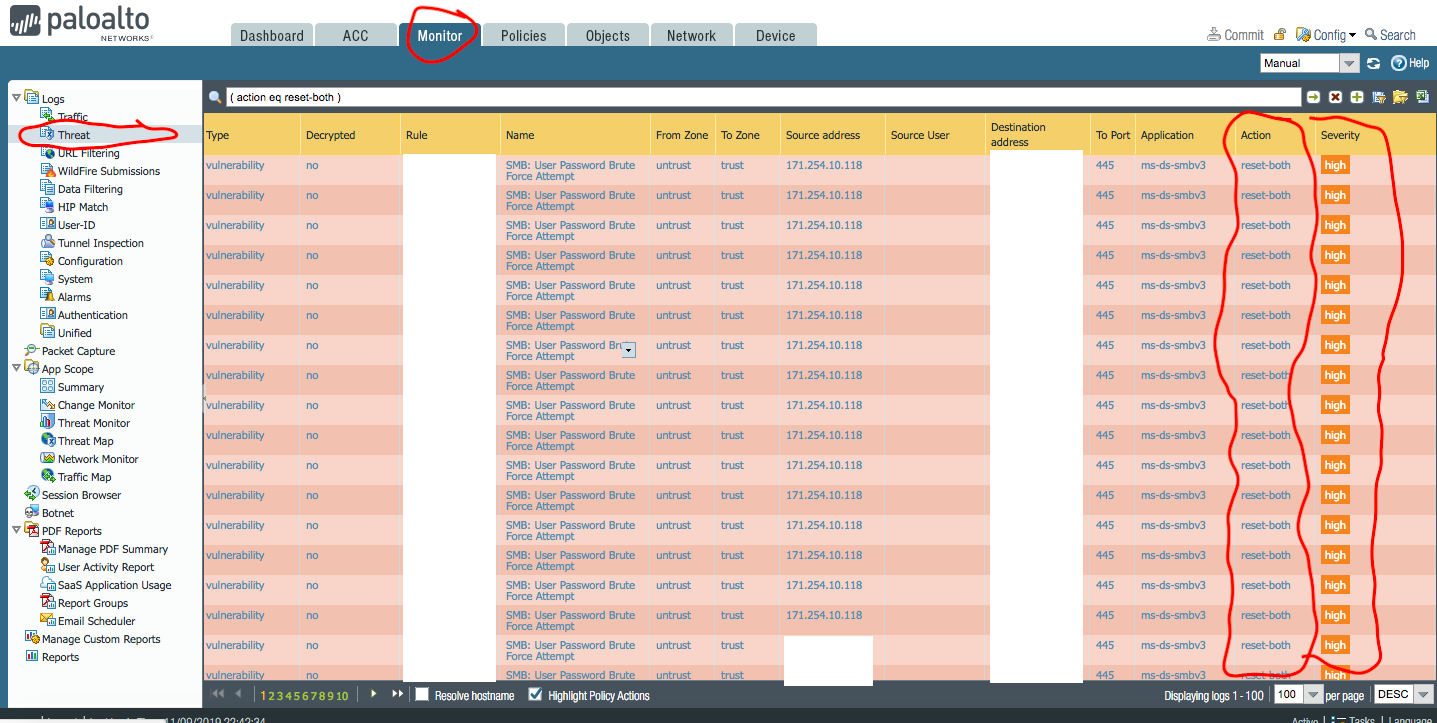

- İPS log kontrolü

Evet arkadaşlar aşağıdaki ekranda log’ların deny olduğunu ve hangi paketlerin geldiğini görebiliyoruz

- Aşağıda log’larda detayları görüyoruz hangi source adresten geldiğini ve hangi porttan geldiğini hangi uygulamaya erişmeye çalıştığını ve birçok detayı görebiliyoruz

aslında genel olarak Palo alto’da ips tarafında birçok şeyi kriterlere göre kendisi yapıyor siz güvenlik seviyelerini belirliyorsunuz kendisi cloud üzerinden kendi database’ine erişip belirliyor arka tarafta cyber team lerin günlük dünya üzerinde cihazlara gönderdikleri imzalar var oradan çekiyor kendisi otomatik olarak

ama hata payı mutlaka oluyor tabikide bu durumda’da özelleştirme sunuyor kendiniz manual imza ekleyip deny, engelleme yapabilirsiniz

bir sonraki makalemde görüşmek üzere dostlarım meslektaşlarım

Allaha emanet olun….